La configuración de Azure requiere dos componentes: una Aplicación Empresarial (para login SAML) y un Registro de Aplicación (para permisos de la API de provisión).

Parte A: configuración de SAML (Aplicación Empresarial)

-

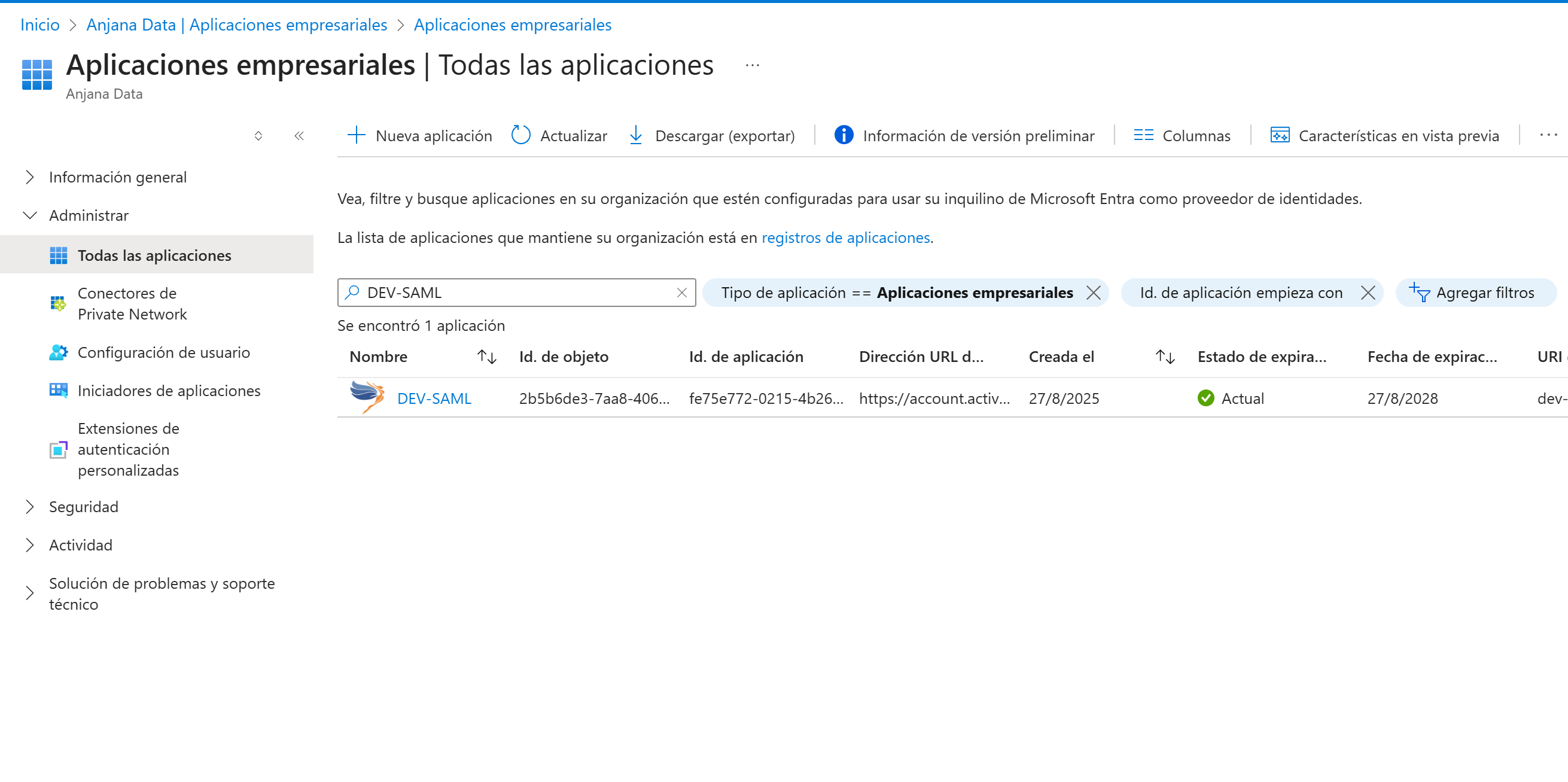

En el portal de Azure, vaya a Azure Active Directory > Aplicaciones empresariales.

-

Haga clic en "Nueva aplicación" y luego en "Crear su propia aplicación".

-

Asígnele un nombre (ej.

Anjana SAML) y seleccione "Integrar cualquier otra aplicación... (No de la galería)". -

Una vez creada, vaya a "Inicio de sesión único" y seleccione SAML.

Datos que debe proporcionar a Azure (Configuración del SP)

Haga clic en "Editar" en la sección "Configuración básica de SAML":

-

Identificador (id. de entidad): Proporcione un identificador único. Debe ser idéntico al valor del campo

entityIden suyml.-

Ejemplo:

anjana-saml-azure

-

-

Dirección URL de respuesta (URL del Servicio de consumidor de aserciones): Es la URL pública donde Azure enviará la respuesta. Debe usar la clave de su proveedor.

-

Ejemplo (para un proveedor

azuread):https://su-dominio-anjana.com/gateway/saml2/sso/azuread

-

Datos que Azure le proporciona a usted (Configuración del IdP)

-

idpMetadataUri: En la sección "Certificados de firma de SAML", copie la "URL de metadatos de federación de la aplicación". Péguela en elidpMetadataUride suyml. -

Importante: En

Propiedades, asegúrese de que "¿Asignación requerida?" esté configurado en "Sí". -

Asigne Usuarios: En

Usuarios y grupos, asigne los usuarios o grupos que tendrán acceso.

Parte B: Configuración de la API (Provisión de Usuarios)

-

Vaya a Azure Active Directory > Registros de aplicaciones.

-

Haga clic en "Nuevo registro" (o use uno existente si ya lo tiene para sus APIs).

-

Asígnele un nombre (ej.

Anjana API).

Datos que Azure le proporciona a usted (Credenciales de API)

-

tenant-id: En la página de "Información general" del registro, copie el "Id. de directorio (inquilino)". -

client-id: En la misma página, copie el "Id. de aplicación (cliente)". -

client-secret: Vaya aCertificados y secretos, cree un "Nuevo secreto de cliente" y copie el Valor (no el ID). -

service-principal-id: Vuelva a la "Aplicación Empresarial" (de la Parte A), vaya aPropiedadesy copie el "Id. de objeto".

Permisos de la API

-

En el "Registro de aplicación" (el de la API), vaya a

Permisos de la API. -

Haga clic en

+ Agregar un permiso>Microsoft Graph>Permisos de aplicación. -

Añada los siguientes permisos:

-

Application.Read.All -

AppRoleAssignment.ReadWrite.All -

User.Read.All -

GroupMember.Read.All

-

-

Crucial: Haga clic en el botón "Conceder consentimiento de administrador para..." hasta que todos los permisos tengan un tick verde.

Ejemplo de fichero application-default.yml

En este ejemplo se detallan las propiedades especificas de SAML para Azure. Las propiedades comunes para todos los proveedores se encuentran en https://wiki.anjanadata.com/es/integraciones/25.2/saml-2-0

security:

provisioning:

providers:

azure-graph:

# La clave 'azuread' debe ser IDÉNTICA a la clave usada en 'saml2'

azuread:

# Identificador del tenant donde se recuperan y autentican los usuarios

tenant-id: <tenantID>

# Identificador del cliente de autenticación en el proveedor

client-id: <clientID>

# Secreto del cliente de autenticación en el proveedor

client-secret: <clientSecret>

# Identificador del objeto representando la aplicación

service-principal-id: <servicePrincipalID>