Modelo de integración

Autenticación

La funcionalidad está directamente embebida en el microservicio de gestión de autenticación Zeus, se habilita y configura mediante el fichero de configuración de dicho microservicio.

Configuración de autenticación

En la propiedad security.authentication.oidc.providers se configuran los distintos proveedores de autenticación que se utilizan. En el caso de OKTA es necesario completar las siguientes propiedades:

security:

authentication:

oidc:

providers:

okta:

# Nombre del proveedor tal y como aparecerá en la página de inicio de sesión

name: OKTA

# URL del proveedor para autorizar a los usuarios del Portal Anjana (usar variables en la URL)

authorize-url: https://anjanadata.okta.com/oauth2/default/v1/authorize?client_id=${security.authentication.oidc.providers.okta.client-id}&response_type=code&response_mode=query&scope=${security.authentication.oidc.providers.okta.scopes}&redirect_uri=${security.authentication.oidc.providers.okta.redirect-uri}

# URL del proveedor para autorizar a los usuarios de Portuno (usar variables en la URL)

authorize-url-portuno: https://anjanadata.okta.com/oauth2/default/v1/authorize?client_id=${security.authentication.oidc.providers.okta.client-id}&response_type=code&response_mode=query&scope=${security.authentication.oidc.providers.okta.scopes}&redirect_uri=${security.authentication.oidc.providers.okta.redirect-uri-portuno}

# URL propia del proveedor para gestionar la creación del token

token-url: https://anjanadata.okta.com/oauth2/default/v1/token

# Alcance de la autenticación del proveedor

scopes: openid profile email

# Identificador del cliente de autenticación en el proveedor

client-id: <cliendId>

# Secreto del cliente de autenticación en el proveedor

client-secret: <clientSecret>

# Método de autenticación del proveedor

client-authentication-method: POST

# URI a la que el navegador debe redirigir tras un inicio de sesión exitoso con el proveedor en el Portal Anjana

redirect-uri: https://<host>:<port>/anjana/authorized

# URI a la que el navegador debe redirigir tras un inicio de sesión exitoso con el proveedor en el portal administrativo (Portuno)

redirect-uri-portuno: https://<host>:<port>/anjana/authorized

# Campo donde se encuentra el nombre de usuario en el proveedor

username-claim: email

# Tipo de proveedor

type: OKTA

Requerimientos

Registro de aplicación

La funcionalidad está directamente embebida en el microservicio de gestión de autenticación Zeus, se habilita y configura mediante el fichero de configuración de dicho microservicio.

A continuación, se muestra como crear una integración de Okta para Anjana Data. Una integración representa la aplicación en la organización de Okta. La integración incluye información de configuración requerida por Anjana para acceder a Okta.

Para configurar la integración manualmente una vez dentro de la organización Okta es necesario:

-

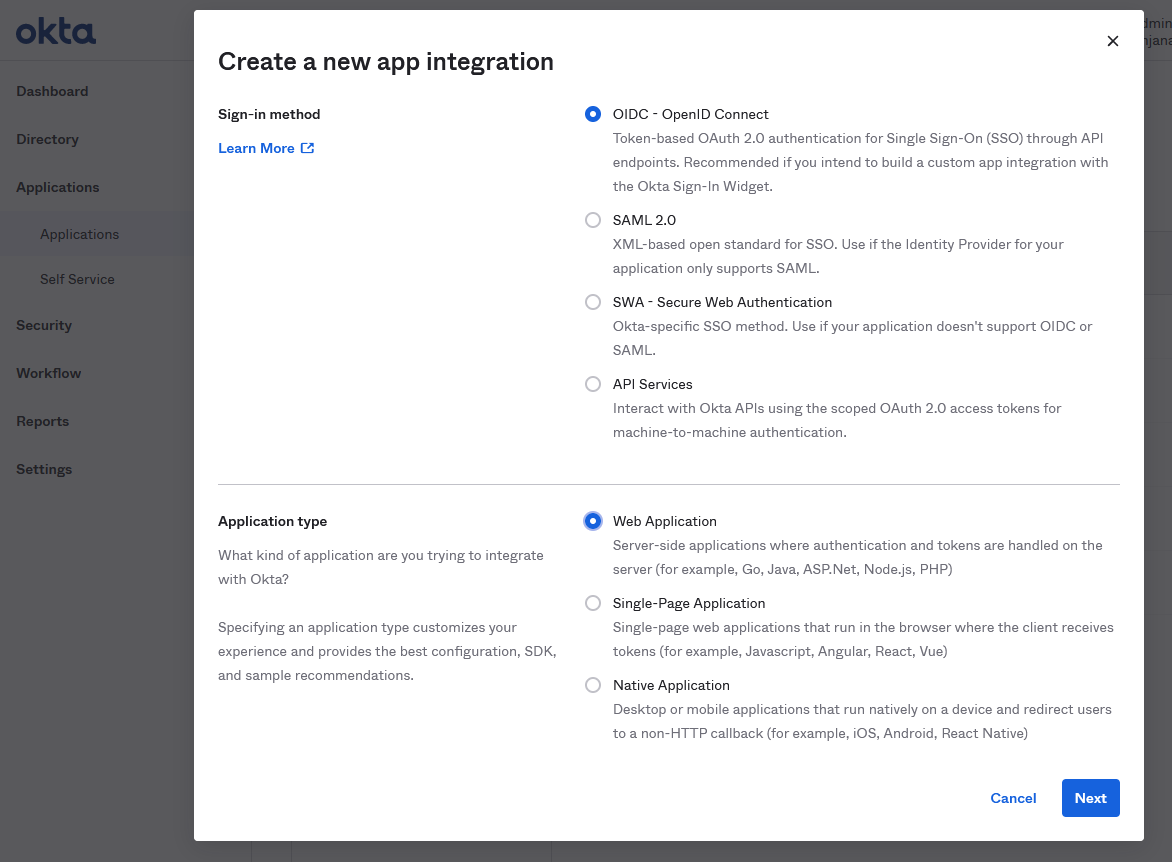

Clicar en Crear integración de aplicaciones.

-

Seleccionar un método de inicio de sesión de OIDC-OpenID Connect.

-

Seleccionar un tipo de aplicación web (Nota: si se elige un tipo incorrecto de aplicación puede interrumpir los flujos de inicio o cierre de sesión al requerir la verificación de un client-secret, algo que los clientes públicos no tienen).

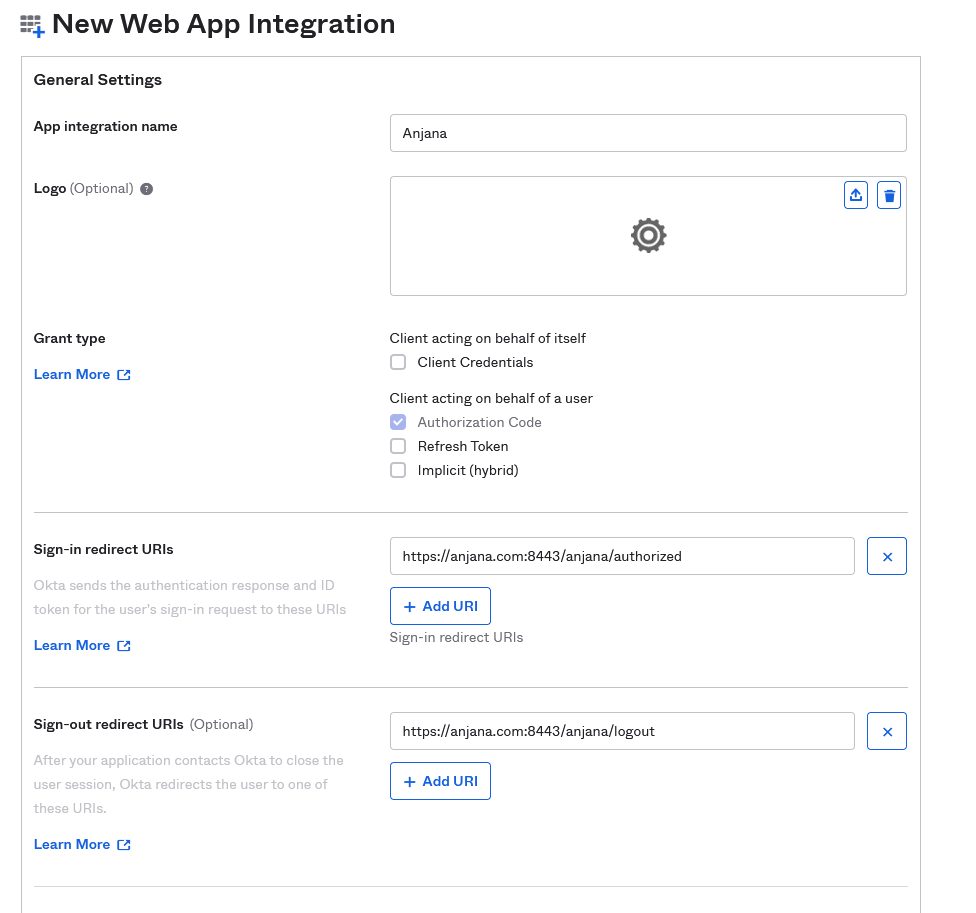

Ingresar un Nombre de integración de la aplicación (Anjana).

(Nota: El código de autorización se selecciona como predeterminado y no se puede editar, ya que es un tipo obligatorio para Grant type).

-

Ingresar la URI de redirección de inicio de sesión (Sign-in redirect URIs): https://<host>:<port>/anjana/authorized

-

Ingresar la URI de redirección de cierre de sesión (Sign-out redirect URIs): https://<host>:<port>/anjana/logout